荣耀终端安全漏洞

奖励计划规则

最新更新日期:

2021年10月15日

基本原则

荣耀非常重视自身产品和业务的安全,也希望通过和安全社区及业界同仁共同合作,来帮助我们不断提升自身产品和业务的安全性,因此,我们发布了荣耀终端安全漏洞奖励计划。我们承诺,对每一位报告者反馈的问题都会有专人跟进、分析和处理,并及时给予答复。

用户协议与隐私声明

您需要同意《荣耀安全奖励计划用户协议》和《荣耀安全奖励计划隐私声明》,才能参与荣耀终端安全漏洞奖励计划。

奖励计划范围

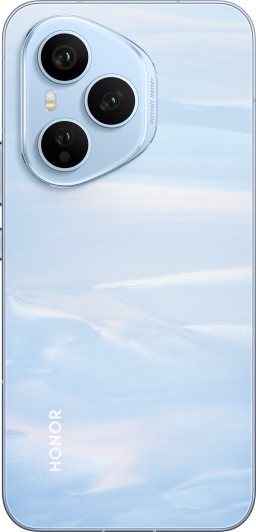

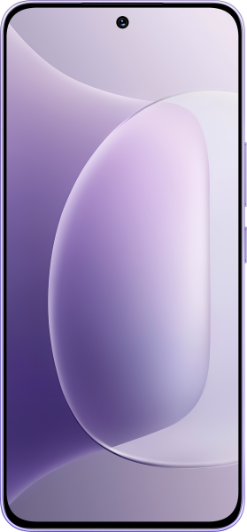

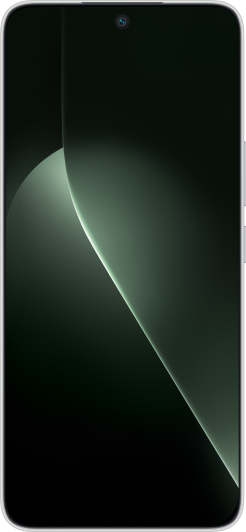

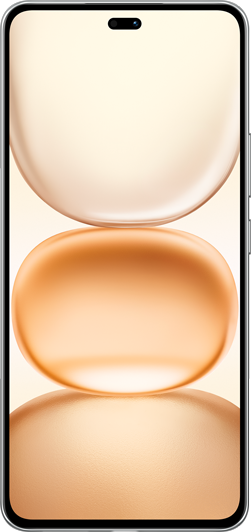

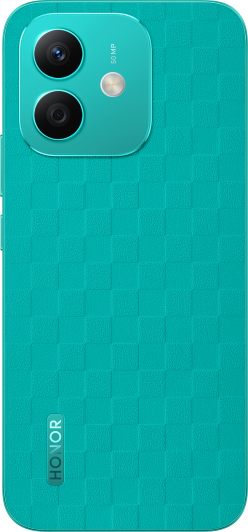

奖励计划范围包含如下手机产品:

| 产品系列 | 型号 |

| 数字系列 | 荣耀50 |

以上清单会定期刷新,请及时关注。

漏洞评分标准

根据漏洞的危害程度将其等级分为【严重】、【高】、【中】、【低】、四个等级。

| 漏洞级别 | 漏洞影响样例 | 奖励金额范围 (人民币) |

| 严重 |

1.在未经授权的情况下访问受TEE保护的数据(仅限指纹、闪付卡、人脸等能够造成用户财产损失的数据定级为严重);

2.在特权进程或TCB、ICE中远程执行任意代码; 3.通过本地可在特权进程或TCB、ICE中执行任意代码(能够绕过内核消减措施); 4.通过远程发起永久性拒绝服务攻击导致设备无法再使用,或者需要重新刷写整个系统才可恢复; 5.远程绕过APK安装及部分用户交互要求; 6.绕过安全启动机制; 7.在TEE中执行任意代码; 8.在未鉴权的情况下远程访问受保护的数据(利用漏洞能够达到作为特权进程访问任意数据的效果); 9. 解锁fastboot,使用fastboot刷机; 10. 升级非荣耀官方签名的固件、镜像; |

25,000-100,000 |

| 高 |

1.通过本地绕过安全设置修改的交互要求(如开发者选项,手机盾开关选项);

2.在普通应用进程中远程执行任意代码; 3.通过本地可在特权进程、TCB或ICE中执行任意代码; 4.在未鉴权的情况下访问受TEE保护的数据; 5.绕过将应用数据与其他应用隔离开来的安全机制; 6.绕过将用户或个人资料彼此隔离开来的安全机制; 7.在未鉴权的情况下远程访问受保护的数据(指应用在请求并获得权限后才可以访问的数据); 8.通过本地发起的永久性拒绝服务攻击导致设备无法再使用,需要重新刷写整个操作系统,或者恢复出厂设置才可使用; 9.远程发起暂时性拒绝服务攻击导致远程挂起或重新启动设备; 10.无需用户交互即可远程开启或关闭通常由用户才能发起的功能,或需要获得用户许可后方可使用的功能; 11.绕过屏幕锁; 12.绕过运营商制式限制; 13. 本地绕过用户交互实现静默安装; 14. 锁屏状态下,本地开启并授权USB调试; 15.绕过设备保护功能(如:手机找回)以及出厂设置保护功能; |

7,000-25,000 |

| 中 |

1.在受限进程中远程执行任意代码;

2.通过本地可在普通应用进程中执行任意代码; 3.绕过在特权进程、TCB、ICE或TEE中的缓解技术(如果存在某些漏洞缓解技术的问题可以直接导致执行任意代码或者关键信息泄露,可以酌情提升漏洞危害等级); 4.在未鉴权的情况下远程访问不受保护的数据,可在一定条件下对用户造成危害(指本地安装的所有应用不申请权限即可访问的数据); 5.在未鉴权的情况下本地访问受保护的数据(指本地安装的应用需要请求并获得权限后才可以访问的数据,或仅限特权进程访问的数据); 6.无需用户交互即可本地开启或关闭通常由用户才能发起的功能,或需要获得用户许可后方可使用的功能; 7. 攻击者可以连接到 Android 设备(为设备提供热点时)或设备所连接的网络接入点,从而绕过 WLAN 加密或身份验证 8.不安全的加密算法及密钥存储,可导致敏感信息泄露等危害(根据影响程度,调整风险等级); 9.设置第三方桌面为系统默认桌面,且重启后仍默认启动第三方桌面(除荣耀MDM授权桌面,除移动办公定制版本); |

2,000-7,000 |

| 低 |

1.通过本地可在受限进程中执行任意代码;

2.通过本地发起暂时性拒绝服务攻击导致系统挂起或设备重新启动,影响系统可用性; 3.攻击者可以全面深入地绕过用户级防护功能,或在非特权进程中利用缓解技术存在的漏洞进行攻击; |

400-2,000 |

漏洞规则条款中涉及的名词说明:

● 远程:指在不安装应用或不实际接触设备的情况下利用漏洞实施攻击,包括通过网页浏览、阅读短信彩信、收发邮件、文件下载、无线网络通信(不包括通信距离小于10厘米的短距通信)等方式。

● 本地:指利用漏洞实施攻击需要在受害系统中安装应用,或者需要物理接触设备及通信距离小于10厘米的短距通信。

● 受限进程:比普通应用进程受到更严格的权限约束,或运行在高度受限的SElinux(或SEAndroid)域中执行的进程。

● 普通应用进程:指在SELinux(或SEAndroid)的untrusted_app或platform_app域中运行的应用或进程,例如第三方应用进程或内置的无system级别权限的应用进程。

● 特权进程:指在SELinux(或SEAndroid)的system_app域中运行的应用或进程,也包括以system级别的权限运行的进程和root权限进程。

● TCB:TCB是Trusted Computing Base的简称,指的是计算机内保护装置的总体,包括硬件、固件、软件和负责执行安全策略的组合体。它建立了一个基本的保护环境并提供一个可信计算机系统所要求的附加用户服务,包括但不限于部分内核及驱动程序,或者等同于内核的用户服务,例如init、vold等。

● TEE:TEE是Trusted Execution Environment的简称,与设备上的安卓系统并存,主要用来给安卓提供可信计算、可信存储等安全服务的运行环境。

● ICE:ICE是Independent Computing Environment的简称,指功能业务相对聚焦,且拥有独立计算单元、固件程序及简易OS的组合体,例如基带Modem。

报告要求

上报漏洞应该包含针对该问题的详细描述和完整的PoC,若存在完整的Exploit或修复代码也可提供。

详尽的问题描述要求

● 受影响组件的详细版本信息

● 具体组件或模块中发送的问题或现象的描述

● 具体组件或模块中存在问题的具体代码逻辑的详细解释,通常可由反编译代码、反汇编代码或开源代码等辅以一定的文字描述组成

● 描述复现所需的完整步骤:如复现需要多个步骤配合操作或必须使用特定环境,请以恢复出厂设置后的环境开始描述复现步骤

完整PoC或Exploit要求

● 完整可编译的代码:包括所有源码、依赖库、编译配置文件;若为apk类型,还需要build.gradle文件。

● 应有编译和运行环境构建的说明:包括标准Android编译环境或构建特殊环境的说明,如需要特殊编译环境、编译选项、特殊运行环境(SANITIZER等)。

● PoC或者Exploit的结果表现应该与报告描述中保持一致。

● 对于拥有结构定义的PoC或者Exploit,请附加对应的结构描述信息和构造说明,解释其中触发漏洞的字段构成和含义。

● PoC和Exploit应该是无知识产权的。例如,不可以包含图标等可被第三方主张知识产权的材料。

● PoC和Exploit中不应该包含宗教或法律所禁止的内容。

修复和缓解代码(可选)

● 包含修复方案的详细解释和实际可被使用的补丁代码

不在奖励计划范围内的漏洞

● 没有安全影响的软件功能性错误(如可造成一定安全影响,视利用难度及影响范围酌情提供奖励);

● 导致应用程序级别的崩溃,或者只是提到MITM或SQL注入的可能性但未提及利用方式;

● 所涉及漏洞在利用过程中依靠在内容上欺骗用户(例如钓鱼、诱导点击等)配合交互,并且交互次数超过2次及以上,我们不会对需要此类利用场景的漏洞进行奖励;

● 不仅影响荣耀设备而且影响其他Android设备的第三方漏洞(对荣耀设备影响较大的漏洞可例外评估);

● 基于非法获得的荣耀机密信息所做的漏洞报告

● 在上报荣耀之前,该漏洞的技术细节(如:POC等信息)已经公开,包括但不限于网站、自媒体、邮件组、公开演讲、即时聊天群等,此类漏洞无法参与漏洞奖励计划;

● 多人或同一人提交重复的漏洞的场景,第一个提交的漏洞报告被视为有效,其他被视为不符合资格;

● 当涉及的漏洞需要依赖某些权限才可被成功利用并造成影响,而该权限本身就可以造成同样效果,这样的情况我们不会进行奖励;

● 存在于非奖励计划机型上的漏洞(对影响较大的漏洞可例外评估);

漏洞级别调整

● 漏洞已被消减:所涉及漏洞已有消减措施,并且无法提供绕过消减措施的方法,该类漏洞会酌情降低风险等级,或者无法被认定为漏洞;

● 特权依赖:所涉及漏洞需要依赖特权,或者需要通过物理接触明显的破坏系统外在完整性(例如拆机、搭线短接等)才能实施攻击造成危害,对于该类漏洞会酌情降低风险等级,或者无法被认定为漏洞;

● 利用场景复杂:所涉及漏洞依赖一个极小概率出现的场景才能被利用实施攻击造成危害,该类漏洞会酌情降低风险等级,或者无法被认定为漏洞。

● 默认配置或选项造成安全隐患的,依据影响酌情调整风险等级

● 需要解锁引导加载程序才能进行本地攻击

● 需要在设备上启用开发者模式才能进行本地攻击

● 编译器或平台配置缓解相应漏洞的机制

● 利用漏洞获得的信息为对应权限(获得该信息所需的最小权限)范围内的部分信息

● 使用Accessibility权限进行攻击的漏洞,该类漏洞会无法被认定为漏洞,或者酌情降低风险等级

额外奖励

对于荣耀终端设备造成严重影响的漏洞,我们会进行额外奖励,奖金额度最高10万人民币。

参与人限制

荣耀员工(正式员工和外包员工)及其直系亲属不能参与该奖励计划。详情请参见《荣耀安全奖励计划用户协议》中“参与本计划的资格条件”章节。

漏洞披露

我们要求在您上报的安全漏洞被修复之前,不要对外披露(这包括除您之外的任何第三方)。若您打算在我们修复漏洞之后公开讨论漏洞,这包括会议演讲,发表技术分享文章等,请提前联系security@hihonor.com。

在未修复之前被公开的安全漏洞不在奖励范围之内,并且您将不能参加荣耀的任何奖励计划项目。

版本修订

| 时间 | 修订 |

| 2021年10月15日 | 版本发布 |